目的:某社、社内LANのIPアドレス不足問題を解決するため、ネットワークの再構築を行う。

前提条件:

1)インターネットのブラウズが行える

2)メールの送受信が行える

3)全社(全社共有など)と各部署で管理しているファイルサーバーを参照できる

4)リモートデスクトップ接続が行える

5)他の端末とのファイル共有が行える

6)IPメッセンジャーが使用できる

7)ドメイン(コントローラ)へのログオンが行える

8)ドメイン(コントローラ)間で信頼関係が結べ、ユーザ情報の参照が行える

9)Windows Networkを利用してコンピュータ・ブラウジングが行える

以上の条件で社内LANの再構築を行うこととした。

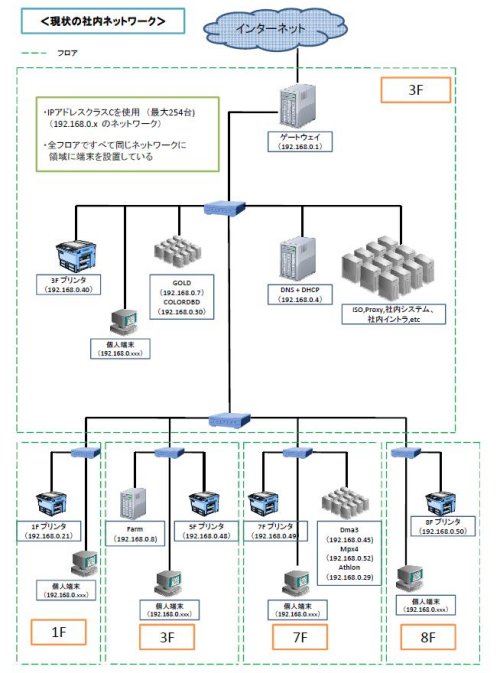

1.現状分析(現状の某社社内LANの構成は)

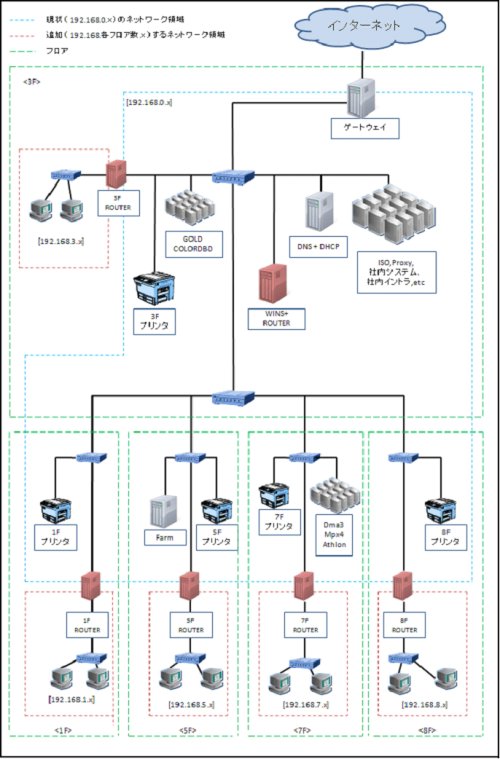

現状の社内LANの構成の構成は、図1のようになっている。セグメントは、1つで192.168.0.0/24のネットワークで構成されている。

2.新ネットワークプラン

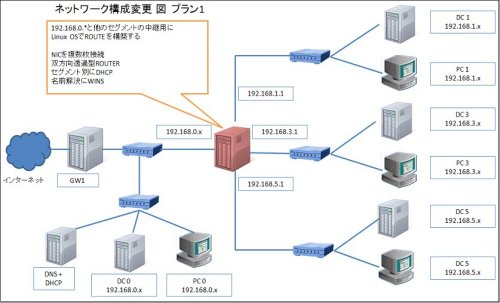

1)新ネットワークプラン1

・ 現状の[192.168.0.x]のネットワーク内に、図2のようなDHCPとWINS機能を導入した双方向透過型のセグメントルータを設置する。 (ネットワークカード複数枚接続)

・ セグメントルータを基点に、各フロアごとにネットワークセグメントを構築する。(例:1F:192.168.1.x , 3F:192.168.3.xなど)

・ 各フロアで管理している固定IPアドレスのサーバ・プリンタについては、各フロアに応じたIPアドレスで再割り当てを行う。

個人端末については、セグメントルータのDHCP機能を使い、動的にIPアドレスの割り当てを行う。

・ (192.168.0.xのネットワークを含む)各セグメント間の経路情報の解決はセグメントルータで行い、名前解決は、セグメントルータに導入したWINSサーバー機能で行う。

※ 注意点として、192.168.0.xのネットワークと他のネットワークとで通信を行うには、192.168.0.xのデフォルトゲートウェイの設定をセグメントルータのアドレスに変更する必要がある。

現状:192.168.0.xのデフォルトゲートウェイは192.168.0.1(GW1)である。そのため、GW1に経路情報の登録を行っていたとしても、GW1のパケットフィルタリング機能でパケットが破棄されてしまう。

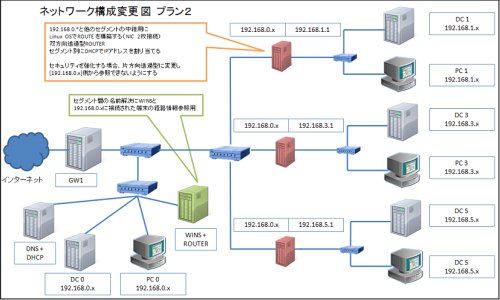

2)新ネットワークプラン2

・ プラン1では1台で行っていた各フロア間のセグメントルータ・DHCP・WINS・を、各フロアのセグメントルータ + DHCPとWINS機能で分けて構築する。

・ 各フロア用に設置したセグメントルータを基点に、ネットワークセグメントを構築する。(例:1F:192.168.1.x , 3F:192.168.3.xなど)

・ 各ネットワークセグメント間の経路情報の解決は、各セグメントに設置したセグメントルータで行い、名前解決はWINSサーバで行う。 192.168.0.xのネットワークセグメントの経路情報の解決にはWINSサーバに登録した経路情報で行う。

※ 注意点として、192.168.0.xのネットワークと他のネットワークとで通信を行うには、192.168.0.xのデフォルトゲートウェイの設定をセグメントルータのアドレスに変更する必要がある

現状:192.168.0.xのデフォルトゲートウェイは192.168.0.1(GW1)である。そのため、GW1に経路情報の登録を行っていたとしても、GW1のパケットフィルタリング機能でパケットが破棄されてしまう。

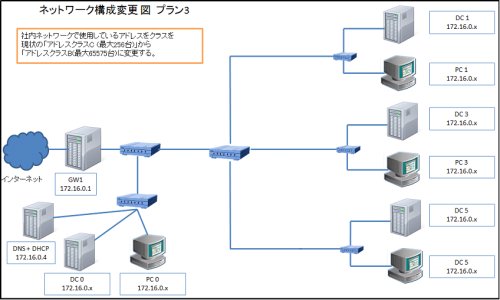

3)新ネットワークプラン3

・ 社内ネットワークで使用しているIPアドレスクラスを現状の「クラスC」から「クラスB」に切り替える。

・ 使用するIPアドレスクラスを変更するので、社内で管理している固定IPアドレスが割り当てられている機材(サーバやプリンタ)に対して、 アドレスクラスBのIPアドレスの再割り当てを行い、設定する必要がある。

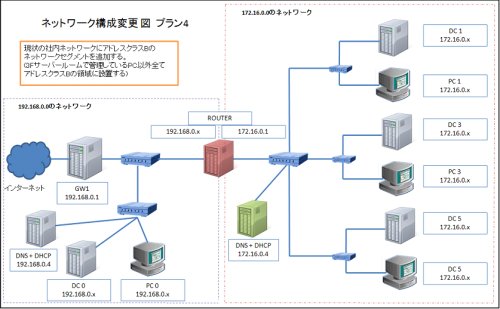

4)新ネットワークプラン4

・ 現状の[192.168.0.*]のネットワーク内に、DHCP,WINS,NATを導入した双方向透過型のセグメントルータを設置する。 (ネットワークカード複数枚接続)

・ プラン3と同様に、情報システム室で管理しているサーバー以外は、使用するIPアドレスクラスを変更するので、社内で管理している、 固定IPアドレスが割り当てられている機材(サーバ,プリンタ)に対して、アドレスクラスBのIPアドレスの再割り当てを行い、設定する必要がある。

2.各プランのメリット・デメリット

1)1項1)2)プラン1、プラン2のメリット・デメリット

■プラン1、2共通のメリット:

・ セグメントの構築を行うごとに、割当てを行えるIPアドレスの個数が254個ずつ増える。

(仮にフロア別にセグメントを構築した場合、割り当てを行えるIPアドレスの個数が最大で1270個増える。(254個×5フロア))

・ 現状のネットワーク環境を維持したまま、フロア(部署)単位で移行作業を行うことができる。(変更作業中(変更作業後)に、障害が発生した場合に元の設定(環境)に戻すことが容易)

・固定IPアドレスの再割り当てを行うホスト台数がプラン3と4に比べて少ない。

(プラン1:変更を行うホストは各フロアにあるプリンタと部署別に管理しているサーバ → 最低11台)

(プラン2:各フロアにあるプリンタと部署別に管理しているサーバは変更を行う必要がない)

プラン1のメリット:

・ 構築するセグメントルータの数が1台で済む。

プラン2のメリット:

・ 固定IPアドレスの再割り当てを行うホスト台数がプラン1に比べて少ない。

・ 1台1セグメントなので、使用フロアの増減にも対応しやすく、プラン1に比べて負荷も少ない。

■プラン1,2共通のデメリット:

・ 現状使用できたネットワーク環境に依存する一部のツールが別セグメント構築前と同等に使えなくなる可能性がある

(例えば、IPメッセンジャーの場合、異なるセグメント間のホストではメッセージの交換が行えないなど。 ※ 但し、使用する端末の設定を変更することで使用可能になる。)

プラン1のデメリット:

・ 1台セグメントルータで機能を請け負うため、負荷が集中する。

・ 障害発生時、全ネットワークセグメントに対して影響を及ぼす可能性がある。

プラン2のデメリット:

ネットワークセグメントの数に応じて、セグメントルータを構築する必要がある。

2)1項3)4)プラン3、プラン4のメリット・デメリット

■プラン3、4共通のメリット:

・ 割当てを行えるIPアドレスの最大数が現状の254個から65534個に増える。

プラン4のメリット:

・ 現在ネットワーク管理者が管理している固定IPアドレスの変更を行う必要がない。

■プラン3、4共通のデメリット:

・ アドレスクラスの変更作業を一斉(全てを同時)に行わなければならない。

・ 変更作業中(変更作業後)に、障害が発生した場合に元の設定(環境)に戻すのが困難である。

現在固定IPアドレスを割り当てている全てのホストに対して、アドレスクラスBのアドレスの再割り当てと設定が必要

(プラン4の場合はサーバールームで管理しているサーバー以外)

3.今回のプランの検討結果

「結果として、プラン2に決定」

理由:

まず、プラン3、4は移行のための工数増が見込まれることや、万が一の障害発生時に元の環境に戻すことが困難であること。

変わって、プラン1、2の場合、障害発生時の影響範囲小さく、使用フロアの増減にも柔軟に対応しやすい、しかしプラン1ではセグメントルータが1台しか無いため負荷が集中して、ネットワークのパフォーマンスが落ちる可能性が有る。

したがって、プラン2で、社内ネットワークの移行を進めることとした。

4.前提条件に対する検証結果

1)検証結果

ネットワーク構成プラン2で今回の社内LANを構築する上での制約条件について調査と検証を行った。

■インターネットのブラウズが行える

条件付きで対応可能:プロキシサーバのsquid.confを編集する必要有り(aclの設定) 。

■メールの送受信が行える

対応可能:メールクライアントの設定を変更する必要なし。

■全社(ISO/全社共有など)と各部署で管理しているファイルサーバーを参照できる

条件付で対応可能:他のネットワークセグメントからの接続を許可する設定が必要。

サーバ側(Linux) = samba.confのhosts allow。

クライアント側(Windows) = FWとウィルス対策ソフト。

■リモートデスクトップ接続が行える

条件付で対応可能:Windows ファイアウォールの設定の変更が必要。

■他の端末とのファイル共有が行える

条件付で対応可能:Windows ファイアウォールとウィルス対策ソフトのファイアウォールの設定を変更

■IPメッセンジャー等が使用できる

条件付で対応可能:Windows ファイアウォールとウィルス対策ソフトのファイアウォールの設定の変更が必要。さらに、IPメッセンジャーに通信したい端末のIPアドレスの登録が必要。

■ドメイン(コントローラ)へのログオンが行える

条件付で対応可能:WINSもしくは、lmhostsを参照する設定が必要。

■ドメイン(コントローラ)間で信頼関係が結べ、ユーザ情報の参照が行える

条件付で対応可能:WINSもしくは、lmhostsを参照する設定が必要。

■Windows Networkを利用してコンピュータ・ブラウジングが行える

条件付で対応可能:WINSもしくは、lmhostsを参照する設定及びWindows ファイアウォールとウィルス対策ソフトのファイアウォールの設定の変更が必要。

2)移行する場合のポイント

■経路情報について

・ 各ネットワークセグメント間で双方通信を行う場合、192.168.0.0のネットワークに接続されている端末のデフォルトゲートウェイをセグメントルータのIPアドレスに設定する必要がある。理由としては、192.168.0.0のネットワークに接続しているホストから、他のセグメント(192.168.1.0/192.168.3.0等)のホストに接続する場合、現状の192.168.0.1のままだとパケットの経路が192.168.0.x(ホストのIP) → 192.168.0.1 → 192.168.0.14(セグメントルータ) → 192.168.x.x になり、192.168.0.1(GW1)のパケットフィルタリングでパケットが破棄されてしまうため。

■Windows ファイアウォールについて

・ Windowsに導入されているWindowsファイアウォールは、基本的にローカルネットワーク以外からのパケットを受け付けない設定になっている。

したがって、[スタートメニュー] → [Windows ファイアウォール] → [例外]タブを選択 → [ファイルとプリンタ],[リモートデスクトップ] を選択 → [編集]から[スコープの範囲]を編集する。編集内容としたは、各ネットワークセグメントを許可する記述(192.168.0.0/255.255.255.0,192.168.0.1/255.255.255.0,192.168.3.0/255.255.255….)が必要。

■Symantec Endpoint Protection のファイアウォールについて

・ Symantec Endpoint Protection のファイアウォールもWindows ファイアウォールと同様に、他のネットワークからパケットを受け付けない。したがって、[ネットワーク脅威防止] → [オプション] → [ファイアウォールのルール追加]で「全てのパケットを許可する」ルールの追加が必要。

■IPメッセンジャーの使用について

・ 異なるセグメント間でIPメッセンジャーを使用したい場合、設定画面で相手のIPアドレスを手動で登録すれば、メッセージ通信とファイルの共有が行える。

5.移行後の社内LAN構成

図6は、移行後の社内LANの構成である。基本的には、赤の点線部分が追加になるセグメントである。

以上

コメント