ネットワークで言う攻撃とは、データの送受が規則性である事を利用する。具体的には、その通信電文を書き換えて、プロトコル(相手の状況を見ながらの通信のキャッチボール)を破壊する。プロトコルと言うキャッチボールは、ボールとなる通信電文の中身のデータにより、相手の状況を判断するため、通信電文を書き換えられると、プロトコルはコントロールを失う状態となる。

例えば、本来相手方へ送信するはずのデータを、自分宛に書き換えられてしまった場合、想定する以上の受信処理に負荷がかかり、マイコンのデータ処理が追いつかなくなり、マイコンがビジー状態に陥ってしまう。

この状態が長く続くと、サーバは動作不能状態となる。

DoS攻撃(サービス拒否攻撃、Denial of Service attack)と言うのがそれに当たる。

それに対して、複数の踏み台と言うサーバを介して、DoS攻撃を加えてダメージを与える攻撃をDDoS攻撃(協調分散型DoS攻撃、分散型サービス拒否攻撃、Distributed Denial of Service attack)と言う。

ここでは、Dos攻撃のいくつかの方法について伝授する。

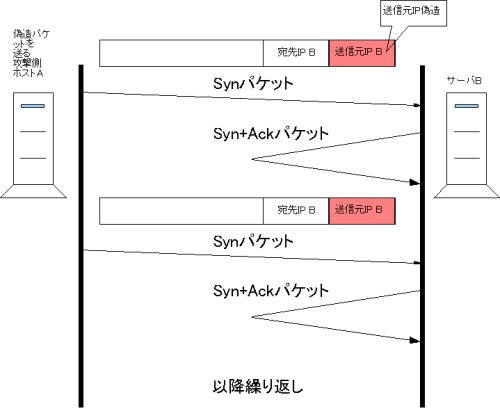

1.LAND攻撃

TCP/IPの3ウェイハンドシェイクの逆手を取った攻撃。

Synパケットのヘッダー、送信元IDを攻撃するターゲットのIPアドレスに書き換えて、ターゲットがSyn+Ackパケットを自分で自分宛に送信するように仕向ける攻撃。自分宛へのSyn+Ackパケットを送ることになり、事実上「異常状態」となり、繰り返しの攻撃でダメージが重なり処理負荷オーバーとなってサーバBは落とされてしまう。図1参照

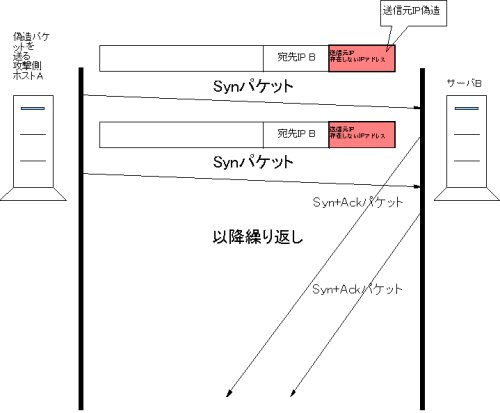

2.SynFlood攻撃

これも、TCP/IPの3ウェイハンドシェイクを逆手に取った攻撃。

Floodとは、洪水という意味なので、やはり洪水のようにSynパケットを送り込む攻撃。それで、果てにはサーバを落としてしまう。Synパケットのヘッダーを偽造して、送信元IPアドレスに存在しないホストのIPアドレスを挿入して、攻撃ターゲットサーバBからのSyn+Ackパケットをありえないホストへ送信させてしまう。

つぎに、攻撃ターゲットサーバBは、ありえないホストからのAckを待つことになる。つまり、受信待ち状態になる。この待ち状態でに

も続けてサーバAから、Synパケットが送られ続ける。それにより、サーバBがダウンに陥る。図2参照

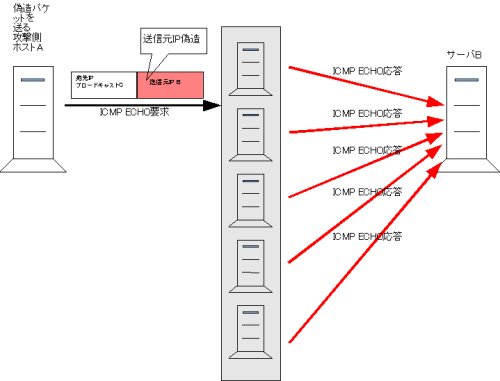

3.ICMP Smurf攻撃

いわゆる、pingを使ってDos攻撃を行う手法。

セグメントの全ホストに対して、偽造したICMP ECHO要求としてブロードキャストパケットを送って、踏み台にしたホストを使って、ICMP ECHO応答の連打をターゲットサーバB宛てに送って、ターゲットサーバBを過負荷状態にして、サーバを落とす攻撃方法。図3参照

以上

コメント