このネタも、引き続き秋葉原はOTTO系列のネットワークショップ で購入したNECの企業向けルータ IX2015 と出会っての話だ。何気なくショップの中を散策してたときに、店の棚に積んであった。6800円だった。中古であるため、多分NECではファームウェアのアップデート等のサポートは受けられないであろうと、まずは頭に過ぎった。

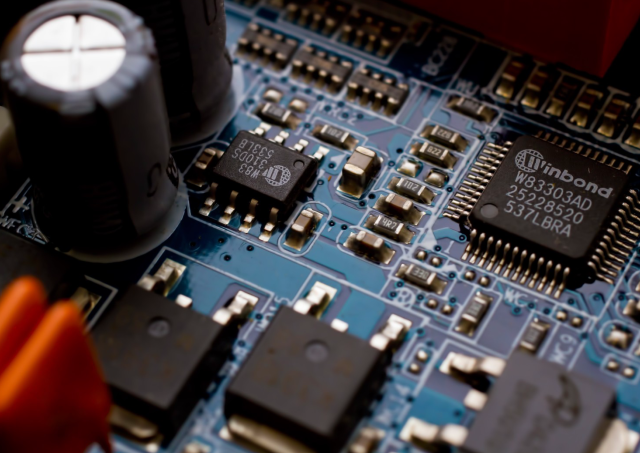

ここのショップは、中古品でも程度が良い物ばかり置いてあるので、動作には問題ないと思うが、現在のファームウェアのバージョンが新しい物であることが購入の条件だと思った。ルータの基板は「UNIVERGE」なので新しい基板だ。

ファームウェアのバージョンは。親切に一台一台に書いて有ったので、「UNIVERGE」で一番新しいファームウェアのバージョンを選んだ。

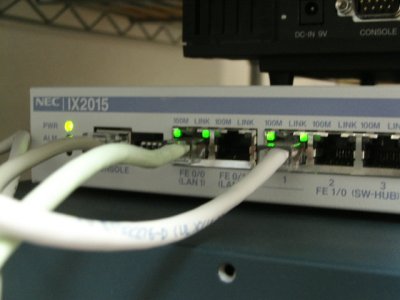

以下が、ファームウェアのバージョンだ。写真1は、IX2015を斜め方向から見た写真だ。

■ showコマンドでファームウェアのバージョンを表示させた結果

Router# show version

NEC Portable Internetwork Core Operating System Software

IX Series IX2010 (magellan-sec) Software, Version 7.5.66, RELEASE SOFTWARE

Compiled Oct 29-Mon-2007 09:31:31 JST #2 by sw-build, coregen-7.5(66)

ROM: System Bootstrap, Version 18.56

System Diagnostic, Version 16.56

System uptime is 23 hours 54 minutes

System woke up by reload, caused by command execution

System started at May 04-Mon-2009 20:12:59 JST

System image file is "ix2010-ms-7.5.66.ldc" ←このルータのファームウェアのバージョン

Processor board ID <2>

IX2015 (MPC8270A) processor with 65536K bytes of memory.

3 FastEthernet/IEEE 802.3 interfaces

1 ISDN Basic Rate interface

512K bytes of non-volatile configuration memory.

8192K bytes of processor board System flash (Read/Write)

Current configuration is based on "startup-configuration"そんなわけで、結局こいつを買ってしまった訳だが、シスコのIOSもどきのコマンドで設定する本格的なルータであるため、遊びがてら自分のネットワークに導入したいと思っている。ヤマハあたりのルータは、売れているけど安いルータはショートパケットに弱い物が多い、ロングパケットよりショートパケットの方が処理するパケット数が多くなるため、ルーティングによるルータ内部のCPUの処理能力が問われる。IX2015は、そこいら辺の性能には定評がある。

個人で使うルータとしては、最高の部類に入るであろう。

1.とりあえずスーパーリセット

まず、購入時にすでに工場出荷時状態になってると思うが、一応スーパーリセットをすることにした。

スーパーリセットは、ディップスイッチでも出来るが、ブートモニタモードによるスーパーリセットも出来る。

コマンドを使うには、シスコのコンソールケーブル(Dsub9ピンオスコネクタ-RJ45オスコネクタ)をパソコンに繋いで、ルータのフロントのRJ45メスコネクタへ繋ぐ。さらに、端末の通信ソフトは、定番のTeraTermが良いかと思う。以下の写真2の一番左のケーブルがコンソールケーブルだ。俺は、コンソールケーブルを自分で作った。ピン接続は、Google検索すればネットに掲載されている。

ブートモニタモードへは、ルータの起動時に、ブートストラップのシャープ(#)が表示される途中に「CTRL+C」を押すと、下のようにコマンドモードに入る。

Boot ######

>

そして、コマンドラインから、以下のように入力して、確認を求められたら「Y」を入力。

>cc ←スーパーリセットの場合

>dc ←デフォルトコンフィグのクリアの場合

さらに、以下のように入力すると、ブートストラップが再開される。

>b

2.コマンドで設定する

IX2015のコマンドモードは、

Router#

のようなコマンドラインから始まる。手っ取り早いのは、テキストファイルにコマンドを書いてコピー&ペーストするのが早い。

しかし、手で入力していくなら、

Router# enable-config

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#

enable-configでコンフィグモードに移行してから、設定コマンドを入力していく。抜けるときは、「exit」でも抜けられる。

Router(config)# exit

Router(config)#

Router#

3.ルータコンフィグの設計

1)ルータポリシー

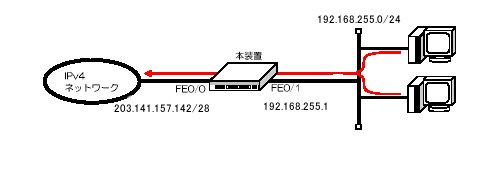

以下の図1が簡単なネットワーク図だ。ここで表現されてないのは、公開サーバ達だが、 ここ を見れば公開サーバ達がよく解る。

改めて、説明すると光回線を使用してるため、ルータからPPPoEでISPへ接続、固定IPを振られてWANへアクセス、公開サーバ達をNAPTで繋いで、LAN側とWAN側をIPマスカレードすると言う構成だ。

そこで、俺が考えたコンフィグを次の4項に示す。セキュリティも考慮した設定で有るため、少し長くなってる。

「!」マークは、コメントであるためコメント部分に、説明書きを追記した。そのため、内容を良く理解して欲しい。

2)セキュリティポリシー

IX2015のフィルター設定は、基本的には「すべて許可」から必要に応じて「破棄」の設定を行っていくようになってると考えている。したがって、初めは「ip access-list all-pass permit ip src any dest any」で全て許可設定を行う。その後、「ip access-list svr-block deny tcp src any sport any dest any dport eq 1」破棄ポートを個別に設定していく。

このサイトのフィルタリングポリシーは、このサイトの フィルタリングのへそ! を参考にしていただきたい。

3)ログの出力

ログの出力は、シスログレベルでロギングレベルは「warn」でファシリティ「local0」に設定。シスログサーバは、192.168.255.125に設定。

ルータの情報を/var/log/routerに記録する。

ルータのログをsyslogへ飛ばすには、syslog起動オプションに “-r” を追加する。

「SYSLOGD_OPTIONS=”-r -m 0″」

そして、/etc/syslog.confを編集する。

#

# Router

#

local0.* /var/log/router

こんな感じにして、syslogサービスを再起動する。

ログのローテーションの設定。以下、/var/log/routerを追加。

# vi /etc/logrotate.d/syslog

/var/log/router /var/log/cron /var/log/debug /var/log/maillog /var/log/messages /var/log/secure /var/log/syslog {

sharedscripts

postrotate

/bin/kill -HUP `cat /var/run/syslogd.pid 2>/dev/null` 2>/dev/null || true

endscript

}4)ルータコンフィグ

!

! ////////////////////////////////////////////

!

! IX2015 Config by kozupon.com

!

! ////////////////////////////////////////////

!

! コンフィグモード・イネーブル

enable-config

! アドミンユーザ&パスワードセッティング

username xxxxx password plain xxxxxxxx administrator

! ロギングバッファの設定、イベントメッセージを指定サイズ分の文字数をメモリへ保存する

logging buffered 4096

! 指定のサブシステムメッセージを有効にする。ロギングレベルは”ワーン”

logging subsystem all warn

! タイムスタンプの設定、パラメータ(時刻)

logging timestamp timeofday

! シスログファシリティの設定、ファシリティ(local0)

syslog facility local0

! シスログサーバの設定

syslog ip host 192.168.255.125

! シスログ機能有効

syslog ip enable

! NTPサーバ設定

ntp server 192.168.255.103

! NTP機能有効

ntp ip enable

!

! アクセスリスト定義(フィルタリング)

!

! マルチプレクサTCPポートは通常使わないので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 1

ip access-list svr-block deny udp src any sport any dest any dport eq 1

! 自サーバのシステム情報を隠蔽するため遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 11

ip access-list svr-block deny udp src any sport any dest any dport eq 11

! 自サーバのシステム情報を隠蔽するため遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 15

ip access-list svr-block deny udp src any sport any dest any dport eq 15

! FTPサービスは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 20

ip access-list svr-block deny udp src any sport any dest any dport eq 20

ip access-list svr-block deny tcp src any sport any dest any dport eq 21

ip access-list svr-block deny udp src any sport any dest any dport eq 21

! TELNETサービスは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 23

ip access-list svr-block deny udp src any sport any dest any dport eq 23

! bootpc、必要以上に情報を与えてしまうので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 67

ip access-list svr-block deny udp src any sport any dest any dport eq 67

ip access-list svr-block deny tcp src any sport any dest any dport eq 68

ip access-list svr-block deny udp src any sport any dest any dport eq 68

! tftp、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 69

ip access-list svr-block deny udp src any sport any dest any dport eq 69

! gopherサービスは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 70

ip access-list svr-block deny udp src any sport any dest any dport eq 70

! fingerサービスは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 79

ip access-list svr-block deny udp src any sport any dest any dport eq 79

! link、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 87

ip access-list svr-block deny udp src any sport any dest any dport eq 87

! supdup、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 95

ip access-list svr-block deny udp src any sport any dest any dport eq 95

! sunrpc、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 111

ip access-list svr-block deny udp src any sport any dest any dport eq 111

! DCE RPC、結構危険なので遮断(Blasterワームで狙われる為)

ip access-list svr-block deny tcp src any sport any dest any dport eq 135

ip access-list svr-block deny udp src any sport any dest any dport eq 135

! netbios、SAMBAを使ってるので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 137

ip access-list svr-block deny udp src any sport any dest any dport eq 137

ip access-list svr-block deny udp src any sport any dest any dport eq 138

ip access-list svr-block deny tcp src any sport any dest any dport eq 139

! uma、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 144

ip access-list svr-block deny udp src any sport any dest any dport eq 144

! snmp、ネットワーク監視サービスなので外部からは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 161

ip access-list svr-block deny udp src any sport any dest any dport eq 161

! snmp-trap、ネットワーク監視サービスなので外部からは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 162

ip access-list svr-block deny udp src any sport any dest any dport eq 162

! xdmcp、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 177

ip access-list svr-block deny udp src any sport any dest any dport eq 177

! imap3、imap3サービスを使っていないので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 220

ip access-list svr-block deny udp src any sport any dest any dport eq 220

! マイクロソフト・ダイレクトホスティングSMBサービス遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 445

ip access-list svr-block deny udp src any sport any dest any dport eq 445

! exec、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 512

! bif、結構危険なので遮断

ip access-list svr-block deny udp src any sport any dest any dport eq 512

! login、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 513

! who、結構危険なので遮断

ip access-list svr-block deny udp src any sport any dest any dport eq 513

! shell、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 514

! syslog、syslogが攻撃されたら、logがめちゃくちゃになるので遮断

ip access-list svr-block deny udp src any sport any dest any dport eq 514

! printer、当たり前だが、外部にプリンタをオープンにする必要はないので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 515

ip access-list svr-block deny udp src any sport any dest any dport eq 515

! talk、使ってないので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 517

ip access-list svr-block deny udp src any sport any dest any dport eq 517

! ntalk、使ってないので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 518

ip access-list svr-block deny udp src any sport any dest any dport eq 518

! router、ルーティングだが、外部にオープンする必要はないので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 520

ip access-list svr-block deny udp src any sport any dest any dport eq 520

! uucp、使わない上、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 540

ip access-list svr-block deny udp src any sport any dest any dport eq 540

! listener、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 1025

ip access-list svr-block deny udp src any sport any dest any dport eq 1025

! openwin、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 2000

ip access-list svr-block deny udp src any sport any dest any dport eq 2000

! nfs、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 2049

ip access-list svr-block deny udp src any sport any dest any dport eq 2049

! listen、結構危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 2766

ip access-list svr-block deny udp src any sport any dest any dport eq 2766

! x11、結構危険なので遮断(6000~6063)

ip access-list svr-block deny tcp src any sport any dest any dport range 6000 6063

ip access-list svr-block deny udp src any sport any dest any dport range 6000 6063

! WinMx、使ってない無駄なP2Pソフトのポートは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 6257

ip access-list svr-block deny udp src any sport any dest any dport eq 6257

! IRCU、使ってなければ遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 6665

ip access-list svr-block deny udp src any sport any dest any dport eq 6665

ip access-list svr-block deny tcp src any sport any dest any dport eq 6666

ip access-list svr-block deny udp src any sport any dest any dport eq 6666

ip access-list svr-block deny tcp src any sport any dest any dport eq 6667

ip access-list svr-block deny udp src any sport any dest any dport eq 6667

ip access-list svr-block deny tcp src any sport any dest any dport eq 6668

ip access-list svr-block deny udp src any sport any dest any dport eq 6668

ip access-list svr-block deny tcp src any sport any dest any dport eq 6669

ip access-list svr-block deny udp src any sport any dest any dport eq 6669

! napster、使ってない無駄なP2Pソフトのポートは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 6699

ip access-list svr-block deny udp src any sport any dest any dport eq 6699

! Winny、使ってない無駄なP2Pソフトのポートは遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 7743

ip access-list svr-block deny udp src any sport any dest any dport eq 7743

! Netbus、トロイの木馬のサービスポート危険なので遮断

ip access-list svr-block deny tcp src any sport any dest any dport eq 12345

ip access-list svr-block deny udp src any sport any dest any dport eq 12345

! プライベートアドレスを外部に送出しない(外部からの踏み台防止!)

ip access-list r-list1 deny ip src 10.0.0.0/8 dest any

ip access-list r-list1 deny ip src 172.16.0.0/12 dest any

ip access-list r-list1 deny ip src 192.168.0.0/16 dest any

! とにかく全てのIPの通過を許可

ip access-list all-pass permit ip src any dest any

! IPルートデフォルトのI/Fは、0/0.1

ip route default FastEthernet0/0.1

! ProxyDNS for IPv4 を有効

proxy-dns ip enable

! UFS(Unified Forwarding Service)キャッシュを有効にする

ip ufs-cache enable

! pppプロファイルをinterlinkとして定義

ppp profile interlink

! プロバイダから与えられた、ppp接続ユーザIDとパスワードを設定

authentication myname xxxxxxxxxxxxxxxxx

authentication password xxxxxxxxxxxxxxxxx xxxxxxxx

! I/F 1/0.0のIPアドレスを定義

interface FastEthernet1/0.0

ip address 192.168.255.1/24

no shutdown

! I/F 0/0.1のIPアドレスを定義

interface FastEthernet0/0.1

ip address 203.141.157.142/28

! IPフィルターを各設定

! 送信パケットはオール許可

ip filter all-pass 1 out

! プライベートアドレスを外部に送出しない(外部からの踏み台防止!)

ip filter r-list1 2 out

! 受信パケットはオール許可

ip filter all-pass 1 in

! 受信パケットは、svr-blockグループで指定したポートへのアクセスを破棄

ip filter svr-block 2 in

encapsulation pppoe

! PPPoEオートコネクト

auto-connect

ppp binding interlink

ip address ipcp

! naptの設定(外部公開サーバの設定)

! pingサーバの設定

ip napt service ping 192.168.255.103

! SSHサーバの設定

ip napt service SSH 192.168.255.103 none tcp 22

! SMTPサーバの設定

ip napt service SMTP 192.168.255.125 none tcp 25

! DNSサーバの設定

ip napt service dns 192.168.255.103

! WEBサーバの設定

ip napt service http 192.168.255.103

! POPサーバの設定

ip napt service POP 192.168.255.125 none tcp 110

! NTPタイムサーバの設定

ip napt service NTP 192.168.255.103 none tcp 123

ip napt service NTP 192.168.255.103 none udp 123

! SMTP-587の設定

ip napt service SMTP-587 192.168.255.125 none tcp 587

! DOVECOT(POP over SSL)の設定

ip napt service POP-SSL 192.168.255.125 none tcp 995

! 7000番を開ける

ip napt static 192.168.255.103 tcp 7000

! 8080を開ける

ip napt static 192.168.255.125 tcp 8080

! NAPTを有効にする

ip napt enable

! 送受信TCPパケットのMSS値調整機能を有効にする。auto 設定の場合はインタフェースMTU 値から40オクテットを引いた値がMSS 値となる

ip tcp adjust-mss auto

no shutdown

interface Loopback0.0

ip address 127.0.0.1/32

以上が、俺が設定したIX2015のコンフィグである。設定ファイルを流し込んだら、メモリへ書き込む。

3.メモリーライトおよび編集

「exit」を入力してconfigラインへ移行する。そして、以下のようにwrite memoryを入力する。

Router(config)# write memory

show startup-configを実行して、設定ファイルが反映されてるか?確認する。

Router(config)# show startup-config

確認したら、startup-configからdefault-configへコピーする。

Router(config)# copy startup-config default-config

これで、一通り設定作業は終了。

編集する場合、

エディタで編集して流し込む場合は、

Router(config)# erase startup-config

一度、startup-configを空にしてから、流し込む。

一行ずつ編集する場合は、

Router(config)# interface FastEthernet0/0.1

Router(interface FastEthernet0/0.1)# no ip napt service SMTP-587 192.168.255.103 none tcp 587

Router(interface FastEthernet0/0.1)# ip napt service SMTP-587 192.168.255.125 none tcp 587

Router(interface FastEthernet0/0.1)# exit

メモリーライト。

Router(config)# write memory

訂正行の確認。

Router(config)# show startup-config

default-configへコピー

Router(config)# erase default-config

Router(config)# copy startup-config default-config

注:default-configをeraseで消さないとコピーできないので注意。

4.リスタート

IX2015をリスタートする。

Router(config)# exit

Router# restart

これで、上手く立ち上がってから、ネットワークをチェックする。

以上

コメント